ランサムウェアウイルスとその支払い [ウィルス]

製品を売り込みたいベンダーは、バックアップの重要性を説いて、バックアップ製品を購入させようとしている気がするのは気のせいだけではない気がする。

ランサムウェアウイルスに感染したからといって、攻撃者に金銭を払うかどうかについても議論されている。

企業が攻撃者に金銭を払う場合、色々と問題が出てくる。

攻撃者は、何罪か。

そもそもランサムウェアウイルスといっても身代金の定義からは、略取、誘拐の拐取された人と引き換えに支払われるものであることから、ファイルを人質と捉えること自体が不適当である。なお、刑法上は身の代金である。

刑法225条の2は、

「1 近親者その他略取され又は誘拐された者の安否を憂慮する者の憂慮に乗じてその財物を交付させる目的で、人を略取し、又は誘拐した者は、無期又は3年以上の懲役に処する。

2 人を略取し又は誘拐した者が近親者その他略取され又は誘拐された者の安否を憂慮する者の憂慮に乗じて、その財物を交付させ、又はこれを要求する行為をしたときも、前項と同様とする。」

としており、2項がランサムウェアウイルスに当たりそうだが、前述のとおり、人が対象になっておらず、適用外である。

そうすると、恐喝罪、脅迫罪、ウイルス作成罪、ウイルス供用罪あたりが適当であろうか。

#器物損壊罪や電子計算機損壊等業務妨害罪もあり得るとは思うが、ウイルス作成罪でカバーしきれているとして法条競合になるのではないだろうか。

金銭を支払う企業は、これらの行為の被害者たり得る。脅迫罪、ウイルス作成罪、ウイルス供用罪は、払うまでもなく成立しているが、恐喝罪については、金銭等の支払がなければ、未遂罪である。

被害者である企業等が畏怖して金銭を支払えば、恐喝罪が成立する。

さて、この企業の代表者は、株主らから損害賠償請求され得る(423条1項、429条1項)。理由は以下のとおり。

1 反社会的勢力の可能性がある攻撃者に金銭を支払った。

2 金銭的損害が生じた。

3 管理体制に不備があった。

復号できるかどうかわからない攻撃者に対して金銭を支払うことは、あまりにも不適切な行為と言わざるを得ない。

これが、支払うことによって復号できる可能性が95%程度あるという統計的確証が存在しているのならば、話は変わってくるかもしれない。

しかし、現段階でそのような統計は存在せず、復号できればまだしも、復号できない可能性が高いのに金銭を支払うとなれば、それは取締役等の任務懈怠の一つとして捉えられかねないだろう。

さて、もう一つ課題がある。

それは、被害者がビットコインで支払う方法を知らないため、攻撃者にビットコインで支払うサービスを企業が提供できるかというものである。

このような反社会的勢力の可能性がある攻撃者に金銭を支払うサービスは、恐喝罪の幇助犯と取られかねないおそれがある。

なお、他の脅迫罪、ウイルス作成罪、ウイルス供用罪は、何ら当該第三者企業が加担行為をしていないため、これらの幇助犯にはならない。

先ほどの復号できる確率がどのくらいかによっても、このサービスの正当性が変わってくるかもしれないが、現時点では、復号できるかどうかは分からない割合であり、そうであれば、復号できない可能性があるにもかかわらずそれを知って、犯罪の構成要件該当性に加担する行為を第三者である企業が行うサービスである。

これは、恐喝罪の片棒を担いでいるとのそしりを免れないのではないだろうか。

また、倫理上の問題も存在するし、このようなサービスを行う企業の株価が下がる可能性もあるだろう。そうすると、このようなサービスを提供した企業の取締役等も株主らから損害賠償請求をされるおそれがある。

あと問題は、仮想通貨を取り扱うことになるのであるから、資金決済法の適用の有無も調査すべきであろう。

アンパック [ウィルス]

PEdiminisherとかいうのもアンパックできるようになった。

tELockがまだきちんとできない。要訓練だ。

ボット [ウィルス]

80番や443番を使用したものもあったが、中身はHTTPでもHTTPSでもない独自か何かの通信だったのもある。

DNSの53番ポートを使ってUDPでTCPセッション管理のような通信をしているものもあった。

ペイロード内にフラグを持っていたから。

ボットといっても攻撃をするための端末を目的とするものではないのが多く、データを抜こうとするのが多い。

検体が保有する暗号鍵で暗号化しているようだが、暗号化方式が分からないのが多々ある。

認証機能を持つマルウェアもあり、認証後、鍵らしきものを配布されて暗号化して通信するものもある。

最初の送信するデータはデバッグしながらなら送っているものは見えるときがあるが、鍵を配布された後のやり取りが判明できない場合が多々ある。

鍵でXORしているだけなら判明できるが、それ以外はまだまだ判明困難なものが多いなぁ。

高度化しているなぁと感じた。

Wordのドキュメントファイルやリッチテキストファイル [ウィルス]

WordにデバッガーをAttachしてシェルコード部分を抜き出せばよいという話を聞いたが、Attachまではできてもシェルコード部分を呼び出すところを抜き出すところまでは未到達である。

圧縮されていればそれを展開させるところまで実行させるのが難しい。

経験値が上がれば抜き出せるのだろうか。相当難しい。

何より動作処理が重くなり、固まることも多々ある。

もう少し自動化できれば何とかなりそうなんだが。

マルウェア通信解析 [ウィルス]

そして、GETで感染端末の情報を送信する際は偽のWebサーバのログを解析すればよいが、POSTでデータを送信する際は、WireSharkなどでキャプチャしたデータから解析する。

しかし、HTTPSでの接続はこの方法は利用できない。

そこで、偽のWebサーバ(HTTPS)を立てて、偽の証明書を発行し、感染端末からアクセスさせる。

それをWireSharkでキャプチャする。

自分で作った偽の証明書には秘密鍵が存在し入手できるため、この秘密鍵(RSA Secret Keyなど)を用いてWireSharkに読み込ませると暗号化通信が復号できる。

これによりHTTPSの暗号化通信であっても情報のやり取りは閲覧できる。

ただし、HTTPボットのように相手方から命令がなければ情報を送信しない場合には偽のWebサーバを立てても感染端末から情報が送信されないため、この方法は使えない。

その場合にはお手上げである。

HTTPボットサーバを押収して秘密鍵を入手するしかないんじゃないかな。

スピア型メール [ウィルス]

確かに企業側の機密情報を含んでいたり、個人名を含んでいたりしているケースもあるし。

今後の対策として色々あるけど、まだ実運用には遠い。

それを近付けるように動き回っているところ。

マルウェア [ウィルス]

スピア型マルウェアをよく解析しているが、PDF、DOC、XLSなどの脆弱性を攻撃してexeを出力し、それを実行してexplorer.exeにインジェクションしてiexplorer.exeを起動して外部通信ってのが流行り。

地震対策のDOCなどは開いてしまう可能性が結構高い。

地震対策exe.docってのもあって、exe.docはRLO※でcod.exeなので、docと勘違いして開く可能性も高い。

※RLOはRight-to-Left Overrideの略。昔からウィルスによく使われている手法。最近また増えている。

アンパックできた [ウィルス]

IATの再構築は、ImportStudioではうまく動作しませんでしたが、ImportRECなら可能でした。

ImportStudioはなぜできなかったのかは不明。

ようやくOllydbgの使い方が分かってきた。

メモリ上で変更した場合やアクセスした場合に仕掛けるBreakPointは便利だと思いました。

メモリ上へのアクセスがパッカーでは多いので、重宝しそうです。

Ollydbg上でバイナリをいじった場合、変更したものは、本来のExeファイルをいじらないので保存が必要ですが、どうやって保存したらいいんだっけなぁ。

どこかで記述を見たことがあったんだが、忘れてしまった。

Ollydbgをもっと使いこなしていかないと!

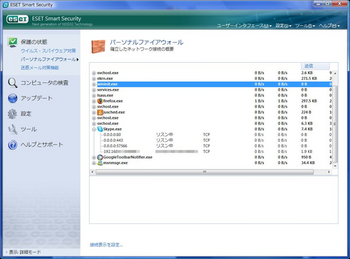

ESET Smart Security [ウィルス]

ウィルスベンダーのウィルス名 [ウィルス]

たまに、ベンダーによっては、うちでは○○名ですが、ソフォスでは○○みたいに親切な記述も見られますが、全部ではありません。

ウィルス、ワームの紹介記事とかは、別名○○とかって書いていますが、どうやって探し出しているんでしょうか?

別の話題ですが、各社のウィルス検出がオンラインでできます。

http://www.virustotal.com/jp/

iPhoneのスパイウェア [ウィルス]

http://www.itmedia.co.jp/enterprise/articles/0812/19/news026.html

来年は、こういったモバイル端末のウィルスが流行るんでしょうね。

話は変わりますが、iPhoneはiTunesでデータを取り出せるみたいです。

通話記録やアドレス帳はSQLiteで保存されているらしく、削除後でもVacuumをしていない場合は

削除データが取得できそうな感じです。

Googleのドメイン [ウィルス]

Gooogle.comでウィルスに感染するのがあったようですので、それに関連して見てたら、Googleってドメインいっぱい取ってるんですね。

http://blog.so-net.ne.jp/jogdialup/2005-01-16

http://gigazine.net/index.php?/news/comments/20060718_google_domains/

ウィニーで情報流出 山梨県警 [ウィルス]

被害者情報500点以上、ウィニー流出…山梨県警

http://www.yomiuri.co.jp/national/news/20070224ic01.htm

思いついたことを書いてみます。

今回のは先輩方が過去に持っていた捜査資料をもらって保存していたみたいです。

しかし、その人たちも持ち出しだけじゃなく、自PCで作成した捜査資料もあるでしょう。

持ち出さなくても捜査資料として作成可能です。

そうだとしてたら、漏えい対策はかなり困難でしょう。

捜査資料の持ち出しがなくても管理外に存在するのですから。

対策は、「作成するな」としか言えないのではないでしょうか。

電子データが持ち込めないようになっていても、家で作成したのを印刷すれば捜査資料として存在可能ですし。

つまり、持ち出しの管理だけが情報漏えい対策ではないということです。

印刷物に透かし入れる?透かし入りの紙を使う?ものすごい予算が必要です。

しかし、今回はウィニーによるものですから弁解の余地無しとしても、

仕事熱心でまじめな警察官が家で仕事をするために、あるいはパソコンを持ち歩いて被害者宅で事情聴取したりするので捜査資料が手元に存在するのでしょう。

ですから、そういう人たちは情報漏えいの危険性から、捜査が滞るかもしれません。

データを暗号化といっても、警察官全員がパソコンに慣れているわけでも長けているわけでもありませんし。

やはり電子データ化は捨てて、昔の紙方式が一番!?

もちろん紛失の危険性はありますが、電子データのコピーによる拡大よりは被害は小さい気がします。

ヤフオク偽メール [ウィルス]

また、こんなメールが来てました。

こりないやつらですね。

メールアドレスも晒します

From:free@intent-net.com

To:free@intent-net.com

**************************

お世話になります。

木梨と申します。

ヤフーオークションで販売されている商品ですが、

もう少し安くなったりしないでしょうか??

オークションの性質上難しいと思われるのですが、、

ご検討くださいませ。。

木梨

ウィルスバスター2007 [ウィルス]

新年一発目です。

今年もどうぞよろしゅうお願いいたします>みなさま

さて、ウィルスバスターを親戚の家ではインストールしているので、それを2007にアップデートしてあげました。

すると非常に重くなりました。

もともと高スペックマシンではなかったのですが、体感すると2倍近く重くなっています。

検索すると他にも重く感じている人たちが結構いるようです。

まとめサイト

http://sonobelab.com/knowhow/computer/vb2007.html

入れたマシンはCPU1.0GHz、メモリが確か512MB(384MBかも!?しかもSDRAM)なのですが、重すぎです。

しかも更新で3年分申し込んだので、変更もイヤですし。

おーい、トレンドマイクロ。もっとガンバレって下さいな。

親戚に恨まれるよ~。

JustSystemのウィルス対策ソフト [ウィルス]

http://www.justsystem.co.jp/news/2006l/news/j10031.html?m=jui3e02

ジャストシステムが、Kasperskyのウィルス対策ソフトを販売するようです。通常価格は12,800円と高いですが、DL優待版だと5,500円で手頃な値段ですね。

現在NOD32を使用しているで問題はないのですが、世界最強といわれるカスペルスキーだけに興味があります。

TORを用いたボットネット [ウィルス]

匿名システム「Tor」によるボットの通信を確認

http://itpro.nikkeibp.co.jp/article/USNEWS/20060713/243289/

TOR(The Onion Routinghttp://tor.eff.org/)を使用しているようです!!

ま、これは、ボットとHerderとの通信間を分からなくして、感染しているボットの特定が困難になるだけなので、Herderを潰せば良いのは同じなんですが、最近はHerderは複数存在するようで、ひとつを潰しても他のところに移動するといわれています。

すぐにボット同士の通信ができるP2Pボットネットも登場しそうですね。

受刑者情報の漏えい2 [ウィルス]

今回の受刑者情報を入手して、それを利用すれば何の罪になるか?

どんな情報が入っているのか知らないですけど、

例えば、1万件もあるので、住所があるなら拘置者住所マップを作るとか、Web上でまとめたのを公開するとか。

名誉毀損罪かな。

民事的にはプライバシー侵害で不法行為に基づく損害賠償の対象だと思います。

受刑者情報の漏えい [ウィルス]

また、Winnyで情報漏えい事件が発生しています。

受刑者情報含む1万ファイルがWinny流出

http://internet.watch.impress.co.jp/cda/news/2006/02/14/10875.html

『2月3日に内閣官房情報セキュリティセンターが情報流出を確認し』ってあるのですが、確認してその後の対策はどうしているのでしょうかね?確認して終わりでしょうか。確認のために何らかのシステムを作って終わりかな?

今回のように個人が保存している大量の個人情報は、Winnyで漏えいするのが大半のような気がします。同様の事件がウィルス、ワーム等で漏えいしたってのを聞かないということは、情報漏えいは現時点ではほとんどがWinnyが原因ということになりそうです。

つまり、ウィルスメールが送信されて、誤ってクリックしてスパイウェア等がインストールされても、このような大量の情報漏えい事件は発生していない気がします。

まぁウィルス、スパイウェア系を作成する側も大量の個人情報ではなくて、特定の個人のクレジットカード番号、口座番号を入手することが目的でしょうし、流通する先の確保が困難であるからなんでしょうけど。

TCPポート1025番と4899番 [ウィルス]

最近、TCPポート1025番と4899番へのアクセスが増えています。どちらも1日50件程度です。

1025はRPCの脆弱性、4899はそのバックドアに対するアクセスです。

無防備なパソコンをネットにつなぐと『最短』20分でウイルス感染 [ウィルス]

http://itpro.nikkeibp.co.jp/article/USNEWS/20051129/225338/

「無防備なパソコンをネットにつなぐと20分でウイルス感染」ってありますが、本当は、最短20分と書かないといけません。脅威があることには変わりないのですが、私の実体験(遠く離れた実家のパソコン)では以下のような状態でも感染しなかったということがあります。

OSはWindowsME

期間:少なくとも1年間(2004年1月~2005年3月)

Windows Updateは1年以上していない状態

ウィルスソフト:なし

接続:フレッツADSLでブリッジ接続

この状態で、トレンドマイクロのウィルスバスターを購入してスキャンしたところ、感染は無しでした。他の2つぐらいのオンラインスキャンでも感染無しでした。つまり、これだけの期間放置していてもその時点での既知のウィルスには感染していなかったということになります。

まぁ、感染しない例もあるってぐらいで、感染する脅威が少ないわけではありませんので、たいしたことではありませんけど。

#最短20分を訂正しました。平均20分で、最短は0秒でした。

Lupperワームが来てます [ウィルス]

Lupperワームが飛び交っている模様です。

うちにも来ました。

/blog/xmlrpc.php: 1 Time(s)

/blog/xmlsrv/xmlrpc.php: 1 Time(s)

/blogs/xmlsrv/xmlrpc.php: 1 Time(s)

/drupal/xmlrpc.php: 1 Time(s)

/phpgroupware/xmlrpc.php: 1 Time(s)

/wordpress/xmlrpc.php: 1 Time(s)

/xmlrpc/xmlrpc.php: 1 Time(s)

/xmlsrv/xmlrpc.php: 1 Time(s)

http://www.mcafee.com/japan/security/virL.asp?v=Linux/Lupper.worm.b

http://www.symantec.com/region/jp/avcenter/venc/data/jp-linux.plupii.html

http://itpro.nikkeibp.co.jp/article/USNEWS/20051109/224243/

http://www.itmedia.co.jp/enterprise/articles/0511/09/news007.html

以下の3つを攻撃するようです。

・PHPのXML-RPCへの攻撃

・AWstatsへの攻撃

・Darryl Burgdorf Webhintsへの攻撃

最後のは何か知りません。

ボットネットでグリッドコンピューティング [ウィルス]

ボットネットの使い道として、スパムとDDoS攻撃があがると思います。

最近、思ったのが、DDoSでの金の稼ぎ方。ただ単に企業に対してDDoSするから金をくれなどといっても金を振り込まないと思っていますが、以下のような事例では可能性があると思われます。

・ネットワークで物品の発注などをしている店の新規開店

・対抗している近隣店舗への競争

一つ目のネットワークで物品の発注などをしている店の新規開店とは、例えば、コンビニは顧客情報や商品の売れ行き情報を本社に送っていると思います。そして、専用線でなく一般回線を使用している場合もあるでしょう。コンビには全て専用線だというなら、他のフランチャイズ系(飲食店、スーパー)でも良いと思います。

その店が新規開店する際にネットワークをつぶすために1週間ずっとDDoSをするとなったら経営者は金を出すかもしれません。新規開店の最初の期間は非常に重要です。電話やFAXでの代替手段が可能なら問題ありませんが、完全にネットワーク依存なら不可能でしょう。

二つ目の対抗している近隣店舗への競争目的も同じです。店の売り上げが落ちているからという理由で競争店舗へのDDoS攻撃により、DDoSをした者に金を支払うということです。

これらは、一つ目は金をくれなきゃDDoSするぞ。二つ目はDDoSするから金をくれですね。

そして、本題。ボットネットの活用方法としてグリッドコンピューティングというのもありかもしれません。

とある、企業が暗号化のかかっているデータを解読したいとした場合に、ボットネットをグリッドコンピューティング化して使えるのではないでしょうか。企業だけじゃなく警察や防衛でも良いでしょう。

#まぁ、そんな機関が頼みに来るわけはありませんが…。

あとは、そんな技術を組み込ませるのは相当な技術が必要かもしれませんけど。

ソニーが音楽CDに組み込んだ“Rootkit”とは何者か? [ウィルス]

ソニーが音楽CDに組み込んだ“Rootkit”とは何者か?

http://www.atmarkit.co.jp/fwin2k/insiderseye/20051109rootkit/rootkit_01.html

むちゃくちゃコアな内容です。筆者の技術力はすごいと思いました。

Rootkitを検出するRootkitRevealer

http://www.sysinternals.com/utilities/rootkitrevealer.html

偽Windows Updateでウイルス感染を企む迷惑メール [ウィルス]

偽Windows Updateでウイルス感染を企む迷惑メール

http://internet.watch.impress.co.jp/cda/news/2005/11/08/9757.html

これも一種のフィッシングですな。

本文にWindows Updateを促すメールを記載し、偽パッチをダウンロードさせるという手口のようです。

DNSの設定を変更する「トロイの木馬」 [ウィルス]

『DNSの設定を変更する「トロイの木馬」が確認される,「hostsファイルの改ざんよりも“強力”」』

http://itpro.nikkeibp.co.jp/article/NEWS/20051104/224049/

これってもっと前からあるような気がするのですが、そうでもなかったんですね。

プロキシ変えちゃって、攻撃者が用意したプロキシサーバにアクセスさせて色々ってのも可能かもしれませんが手間ですね。

千葉銀行のCD-ROM [ウィルス]

千葉銀を騙ってCD-ROM郵送され、スパイウェアによる不正送金事件が起きていますが、

http://internet.watch.impress.co.jp/cda/news/2005/11/02/9718.html

千葉銀行は、振込みに対してランダムな配列カードの番号を入力させるようになっており、以前のジャパンネットバンク銀行、みずほ銀行(この銀行はランダム配列カードがないから簡単に搾取可能といえる)からの不正送金と同様の手口と思われます。

http://www.itmedia.co.jp/enterprise/articles/0507/06/news024.html

今回のは、前回のスパイウェアと比較して、不特定の者にインストールさせ、ランダムな番号を入手する方法ではなく、法人という送金の頻度が高い者を狙って送りつけることにより、ランダムな番号を入手する可能性を高めている点に違いが見られると思います。

しかし、物的証拠が残りやすいことから、アシが付き易いものでもあると思います。が、郵便の送信元特定は困難なので、どっちにしても犯人特定は困難だと思います。

ウィルスソフト・PFWのバージョンアップ [ウィルス]

ウィルスバスターを先日2006にアップデートしたんですが、その際に感じたこと。

ウィルスバスター2005をアンインストールしないとインストールできないんですが、2005をアンインストール後、再起動を促され、再起動後、2006のインストールが始まります。

その際のパーソナルファイアウォールはどうなっていたのか?

ワーム系が飛んできたら感染の危険性あり!?

また、ウィルスバスターをインストールしているときは、Windows付属のファイアウォールは無効になっているのですが、アンインストール後はどうなっていたのか?

つまり、アンインストール後、新規インストールまでの間は脆弱な状態になっている可能性があるのではないかと思われます。他のソフトでは分かりません。

別のマシンで使用しているNOD32はウィルス検知で、別のPFW(Personal Fire Wall)を使用しているので、関係ないですね。

起動時のタイムラグの脆弱な状態よりは危険度は低いのでしょうけど。

外務省職員のアドレスをかたったウイルスメールが流通 [ウィルス]

外務省職員のアドレスをかたったウイルスメールが流通

http://www.itmedia.co.jp/news/articles/0510/20/news118.html

特定の政府機関を騙った、ミサイル情報とかのウィルス添付付きメールも配信されていると某筋から聞きました。

P2P型ボットネット [ウィルス]

P2P型ボットネット

現在、IRCを悪用したボットネットワークが構築されていると言われていますが、IRCのコントローラ

(herder:http://www.f-secure.com/weblog/archives/archive-092005.html#00000647)

が必要になります。

ボット(ゾンビ)PCが増えるとherderへのアクセスが増加するため、負荷が高まり、コントロールがきちんとできない可能性も出てきます。

また、herderを発見されると、命令者はアシが付き易く、ボットネットを停止させられる恐れも出てきます。

そのため、今後はP2P型ボットネットも考えられます(既に出てきている?)ので、そのメリット、デメリットを考えてみました。

内容

・ボット(ゾンビ)PC同士がP2Pで接続されている

メリット

・herder(IRCコントロールサーバ)を用意する必要がない

・ボット(ゾンビ)PCが増減しても命令者には影響はない

・ボット(ゾンビ)PCのいずれかに命令を送れば、他のPCに広がる

・ボット(ゾンビ)PCのいずれかがプログラムを更新すれば、他のPCも更新する

デメリット

・P2Pに接続されているボット(ゾンビ)PCのいくつかのIPアドレスを持つことが必要(1台発見されると他のも連鎖的に発見されるおそれ)

・命令のタイムラグが発生

・作成は難しい

・命令者はボット(ゾンビ)PCのIPアドレスを知る必要があり、そのIPアドレスに命令を送出